搜索到

7

篇与

的结果

-

AppScan 10.0.7 (28150)版本下载(含破解补丁) AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。链接: https://pan.baidu.com/s/19HcYFNa1rfPoMALBb3KI9w 提取码: 2ur2

AppScan 10.0.7 (28150)版本下载(含破解补丁) AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。链接: https://pan.baidu.com/s/19HcYFNa1rfPoMALBb3KI9w 提取码: 2ur2 -

AppScan 10.0.7 (28135)版本下载(含破解补丁) AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。链接:https://pan.baidu.com/s/1fYfLNlRGYjaRX0dNDKsi_Q 提取码:xco9

AppScan 10.0.7 (28135)版本下载(含破解补丁) AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。链接:https://pan.baidu.com/s/1fYfLNlRGYjaRX0dNDKsi_Q 提取码:xco9 -

AppScan 10.0.6 版本下载(含破解补丁) AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。目前AppScan 10.0.7 版本(含破解补丁)已提供下载点击下方链接即可https://www.0ne0ne.com/870.html百度网盘链接:https://pan.baidu.com/s/1Ds3g486Yb8VYuHVvRAomjA 提取码:n1j2

AppScan 10.0.6 版本下载(含破解补丁) AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。目前AppScan 10.0.7 版本(含破解补丁)已提供下载点击下方链接即可https://www.0ne0ne.com/870.html百度网盘链接:https://pan.baidu.com/s/1Ds3g486Yb8VYuHVvRAomjA 提取码:n1j2 -

-

-

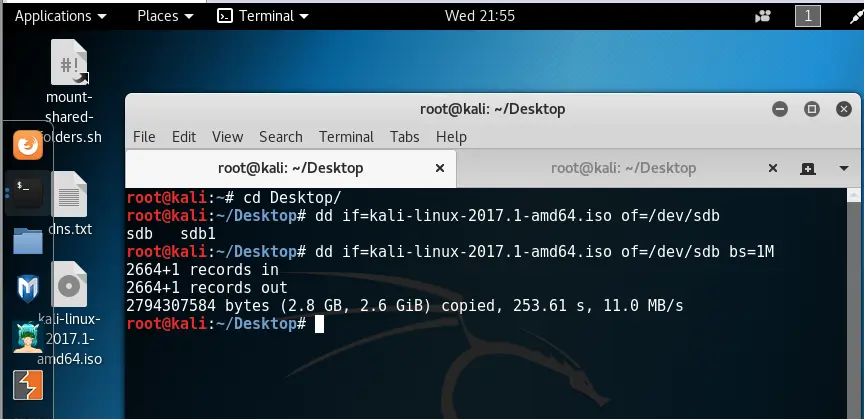

Kali Linux Live USB Persistence 和 Encrypted Persistence制作过程 2019年更新了一波 https://www.jianshu.com/p/948b3c486ae6全程在虚拟机上kali 2017.1版上操作的一、Encrypted Persistence首先把U盘连接上虚拟机上的kali上(这个我就不多说了)copy kali的镜像到kali上 (我是放在桌面了)使用dd把kali镜像写入到U盘,命令如下dd if=kali-linux-2017.1-amd64.iso of=/dev/sdbof=后面跟上你的U盘位置我的是sdb(如果你是跟我有一样操作的,你的U盘也是sdb)执行后就开始写入了,这个过程要稍等一会,好了就会跟下图一样接下来就是使用parted给U盘分区了命令如下:parted print devices select /dev/sdb mkpart primary 起始位置到 末尾位置接下来就是加密了cryptsetup --verbose --verify-passphrase luksFormat /dev/sdb3输入大写的YES 确定打开加密分区cryptsetup luksOpen /dev/sdb3 usb 格式化 分区 ext4mkfs.ext4 /dev/mapper/usb设置一个卷标e2label /dev/mapper/usb persistence创建一个目录挂在U盘mkdir -p /mnt/usb mount /dev/mapper/usb /mnt/usb/写入配置文件echo " / union " > /mnt/usb/persistence.conf卸载挂载umount /dev/mapper/usb关闭加密cryptsetup luksClose /dev/mapper/usb实际操作如下一个Encrypted Persistence kali就制作好了二、Persistence操作跟上面类似 就是不需要加密的过程就是挂载的时候直接挂载sdb3 mkdir /mnt/usbmount /dev/sdb3 /mnt/usb写入配置文件echo “/ union” >> /mnt/usb/persistence.conf卸载挂载umount /mnt/usb一个 Persistence kali就制作好了

Kali Linux Live USB Persistence 和 Encrypted Persistence制作过程 2019年更新了一波 https://www.jianshu.com/p/948b3c486ae6全程在虚拟机上kali 2017.1版上操作的一、Encrypted Persistence首先把U盘连接上虚拟机上的kali上(这个我就不多说了)copy kali的镜像到kali上 (我是放在桌面了)使用dd把kali镜像写入到U盘,命令如下dd if=kali-linux-2017.1-amd64.iso of=/dev/sdbof=后面跟上你的U盘位置我的是sdb(如果你是跟我有一样操作的,你的U盘也是sdb)执行后就开始写入了,这个过程要稍等一会,好了就会跟下图一样接下来就是使用parted给U盘分区了命令如下:parted print devices select /dev/sdb mkpart primary 起始位置到 末尾位置接下来就是加密了cryptsetup --verbose --verify-passphrase luksFormat /dev/sdb3输入大写的YES 确定打开加密分区cryptsetup luksOpen /dev/sdb3 usb 格式化 分区 ext4mkfs.ext4 /dev/mapper/usb设置一个卷标e2label /dev/mapper/usb persistence创建一个目录挂在U盘mkdir -p /mnt/usb mount /dev/mapper/usb /mnt/usb/写入配置文件echo " / union " > /mnt/usb/persistence.conf卸载挂载umount /dev/mapper/usb关闭加密cryptsetup luksClose /dev/mapper/usb实际操作如下一个Encrypted Persistence kali就制作好了二、Persistence操作跟上面类似 就是不需要加密的过程就是挂载的时候直接挂载sdb3 mkdir /mnt/usbmount /dev/sdb3 /mnt/usb写入配置文件echo “/ union” >> /mnt/usb/persistence.conf卸载挂载umount /mnt/usb一个 Persistence kali就制作好了 -

Kali Linux开启SSH,允许root用户远程登录并设置开机自启动 1.vi /etc/ssh/sshd_config2.将#PasswordAuthentication no的注释去掉,并且将NO修改为YES //kali中默认是yes3.将PermitRootLogin without-password 修改为 PermitRootLogin yes4.然后,保存,退出vim。5.启动SSH服务5.1命令为:/etc/init.d/ssh start或者 service ssh start5.2查看SSH服务状态是否正常运行,命令为:/etc/init.d/ssh status或者service ssh status6.设置开机自启动 update-rc.d ssh enable7.使用SSH登录工具XShell登录kali

Kali Linux开启SSH,允许root用户远程登录并设置开机自启动 1.vi /etc/ssh/sshd_config2.将#PasswordAuthentication no的注释去掉,并且将NO修改为YES //kali中默认是yes3.将PermitRootLogin without-password 修改为 PermitRootLogin yes4.然后,保存,退出vim。5.启动SSH服务5.1命令为:/etc/init.d/ssh start或者 service ssh start5.2查看SSH服务状态是否正常运行,命令为:/etc/init.d/ssh status或者service ssh status6.设置开机自启动 update-rc.d ssh enable7.使用SSH登录工具XShell登录kali